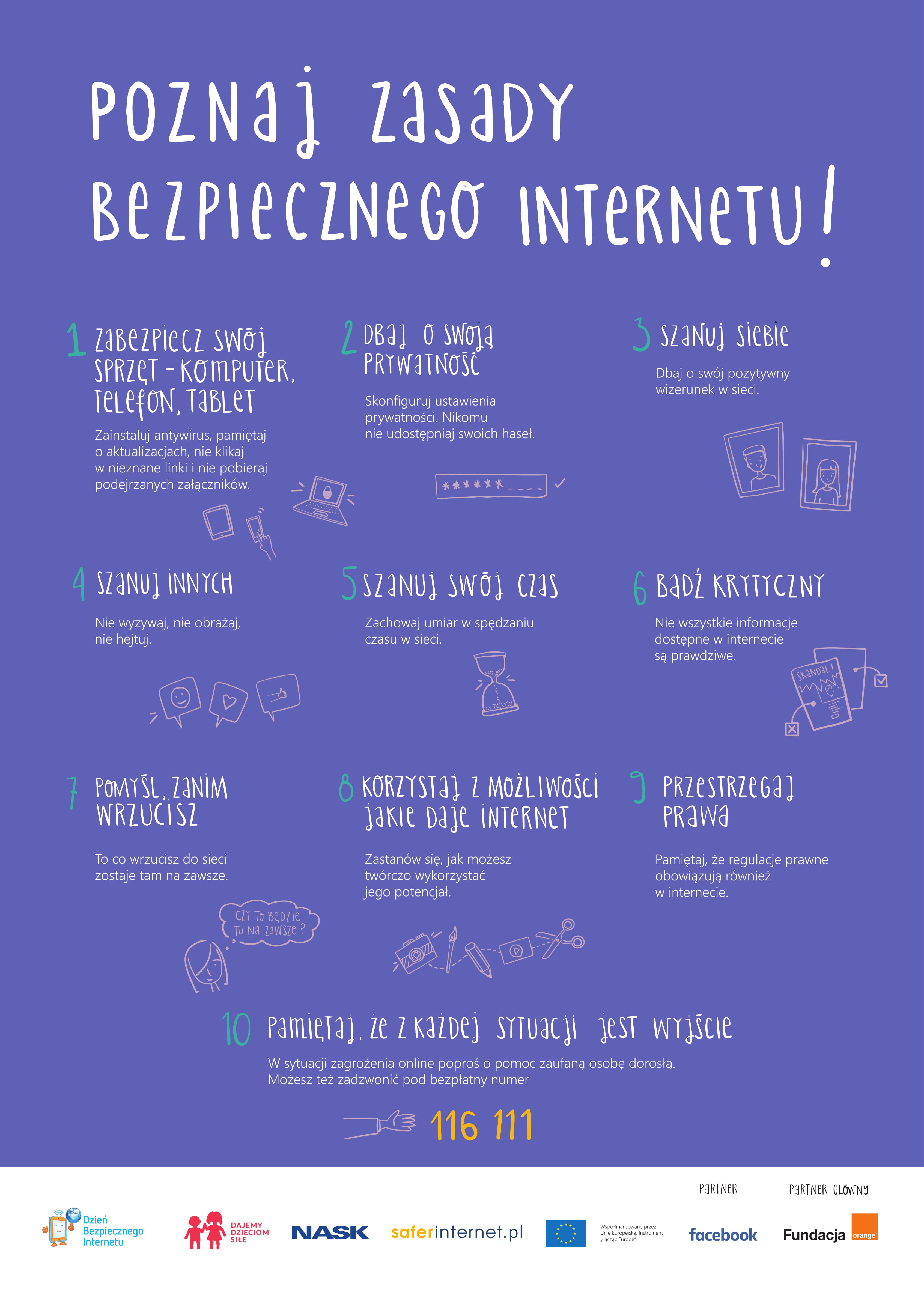

Współcześnie Internet jest głównie medium umożliwiającym kontakty międzyludzkie i to przede wszystkim kompetencje społeczne (nabywane z wiekiem i doświadczeniem życiowym), a nie kompetencje techniczne są kluczowe dla zachowania bezpieczeństwa w sieci. Dlatego też dorośli nie powinni w żadnym wypadku wycofywać się i pozostawiać dzieci i młodzież w Internecie samym sobie, ale muszą mądrze towarzyszyć im w poznawaniu wirtualnego świata.

Większość rodziców jest świadoma, że Internet nie zawsze jest dla ich dzieci miejscem bezpiecznym. Jeśli jednak chodzi o szczegółową wiedzę na temat zagrożeń online, nie jest ona powszechna. Przekazy medialne prezentują często sprzeczne informacje – raz Internet przedstawiany jest jako wspaniałe osiągnięcie cywilizacyjne dające młodym nieograniczone możliwości, innym razem widzimy obraz wirtualnej przestrzeni pełnej najgorszych zagrożeń.

Internet umożliwia nawiązywanie nowych znajomości i łatwe znajdowanie ludzi o podobnych zainteresowaniach czy poglądach. Jest to jedna z jego ważnych funkcji, ale także tutaj może dochodzić do nadużyć. Oprócz zjawiska tzw. groomingu czyli uwodzenia dzieci w Internecie, niebezpieczne kontakty mogą dotyczyć także zjawisk takich jak werbunek do sekty lub grupy przestępczej. Według przywołanych już badań, aż 69% gimnazjalistów poznało w Internecie kogoś, kogo nie znało wcześniej. Co bardziej niepokojące, aż 31% spotkało się z taką osobą na żywo. O ile zazwyczaj te znajomości nie kończą się oczywiście źle, o tyle warto zachować ostrożność, szczególnie w przypadku spotkań na żywo.

Wirus komputerowy – znaczenie tego określenia jest bardzo szerokie. Stosujemy je do opisywania klasycznych wirusów, ale również robaków, które potrafią samodzielnie się replikować i rozsyłać poprzez pocztę do naszych kontaktów, a także trojanów, które tworzą w systemie dziury pozwalające przedostać się innym rodzajom zagrożeń.

Hasło zapamiętane w przeglądarce – rosnąca liczba serwisów, z których korzystamy, to coraz dłuższa lista haseł i loginów, które musimy zapamiętać. By ułatwić sobie życie, pozwalamy zapamiętywać je przeglądarkom internetowym i korzystamy z funkcji autologowania. Z pozoru praktyczne działanie może poskutkować otwarciem przysłowiowej puszki Pandory, gdy nasz komputer lub smartfon wpadnie w niepowołane ręce.

Naruszanie prywatności, stalking – słowo prywatność nabrało w ostatnich latach znacznie większego znaczenia niż kiedyś. I tak jak silnie walczymy o jej nienaruszanie, tak samo często wystawiamy ją bez obaw na forum publiczne. Chwalimy się szczegółami dotyczącymi naszego życia. Takie informacje mogą wykorzystać cyberprzestępcy czy stalkerzy podszywając się pod znajomych i zachęcając nas do wylewności. Również nasze zdjęcia mogą być wykorzystane przez innych użytkowników sieci, by zaszkodzić na przykład naszemu wizerunkowi.

Hakerzy – to grupa ludzi o dużej wiedzy na temat komputerów i technik przedostawania się do różnych systemów komputerowych w czasie rzeczywistym. Ich działania manifestują się jako ataki na nasz komputer i wszelkie inne nasze urządzenia, które mają dostęp do sieci, oraz próby przejęcia kontroli nad połączeniem z internetem.

Spam – teoretycznie niechciana poczta, bo tym jest spam (określany także jako wiadomości śmieci), powinna być jedynie czynnikiem irytującym. Jednak często w tych pozornie nieszkodliwych treściach kryją się niebezpieczne szkodniki. Cyberwłamywacze liczą, że przez pomyłkę lub z ciekawości otworzymy zainfekowany załącznik, co niestety dość często ma miejsce.

Nieodpowiednie treści dla dzieci – Internet pełen jest treści, które nie powinny dotrzeć do maluchów, a zarazem nie są odpowiednio oznaczone. Z kolei ochrona w postaci etykiety „tylko dla dorosłych” czy wymuszenia potwierdzenia wieku jedynie zaciekawi dziecko i wywoła odwrotny do zamierzonego efekt.

Pedofilia – choroba psychiczna, która dzięki powszechności internetu stała się wielokrotnie silniejszym zagrożeniem niż przed epoką internetu. Pedofile podejmują działania nawet na powszechnie cenionych stronach i forach. Dzięki anonimowości, jaką daje internet oraz łatwości stworzenia wirtualnej tożsamości, podszywają się oni pod rówieśników lub osoby dla będące dla młodych użytkowników autorytetami.

Bezpieczeństwo danych w sieci – słowo chmura robi zawrotną karierę, a my coraz chętniej korzystamy z zalet przechowywania w sieci różnorakich danych. Nie tylko zdjęć i filmów, ale również innych tworzonych przez nas treści, niejednokrotnie będących przedmiotem naszej pracy. Korzystanie z usług chmurowych, mimo iż z roku na rok coraz bardziej niezawodne, obarczone jest pewnym ryzykiem, że przechowywane w sieci dane zostaną utracone lub przejęte przez inne osoby.

Fałszywe lajki i cisteczka – w sieciach społecznościowych często podążamy za nawykami znajomych. To znakomita pożywka dla hakerów, którzy umieszczają na stronach kody wymuszające ich polubienie. My widząc na tablicy, że ktoś znajomy polubił interesujący nas temat, klikamy na link i kłopot gotowy. Z kolei w przypadku powiadomień o ciasteczkach (cookies) czujemy się zobligowani kliknąć i nawet nie sprawdzamy czy faktycznie zatwierdzamy politykę ciasteczkową czy coś całkowicie innego. A może się zdarzyć, że klikając na niewinnie wyglądające powiadomienie zaakceptujemy niekorzystny dla nas regulamin jakiejś usługi.

Fałszywe oprogramowanie ochronne – „Twój komputer jest zainfekowany, skorzystaj z naszego oprogramowania” to jedno z haseł kluczy, które w przypadku naiwnych internautów otwiera drogę cyberprzestępcom do komputerów ofiar. Jednakże i ostrożna osoba może stać się ofiarą, gdy zdecyduje się pobrać z internetu jedną z aplikacji antywirusowych, która jest chwalona przez innych internautów. W rzeczywistości taki fałszywy antywirus jedynie udaje działanie prawdziwego programu. Wyświetla nawet udawane komunikaty o wykryciu i usunięciu wirusów, w tle jednak działając na naszą szkodę.

Fałszywe witryny i wyłudzanie danych – w tym przypadku najczęściej stosowane jest określenie pharming, czyli podszywanie się pod wrażliwą z perspektywy bezpieczeństwa witrynę, na przykład stronę banku, lub phishing czyli wyłudzanie danych, na przykład poprzez podszywanie się pod znaną osobę lub bazując na ludzkiej empatii. Pharming wykorzystuje techniki oszukiwania systemów DNS, tak by ruch kierowany był na fałszywe witryny, które choć mają inny adres IP to w przeglądarce identyfikują się takim samym lub bardzo podobnym adresem WWW. Ukrycie fałszerstwa ułatwia podmiana jedynie fragmentu strony, co utrudnia wykrycie adresu złośliwej witryny. Phishing z kolei pozwala osiągnąć podobny efekt, ale w tym przypadku wykorzystywana jest naiwność internauty, od którego bank rzekomo potrzebuje potwierdzenia numeru konta czy danych logowania.

Szyfrowanie danych bez naszej wiedzy – nie chodzi tu o nieumiejętne zablokowanie dostępu do danych na naszym dysku, ale celowe i obliczone na zysk działanie szkodników określanych mianem Cryptolocker. Gdy trafią na komputer, szyfrują przechowywane na nim dane, od właściciela żądając jednocześnie okupu. Po jego wpłaceniu, najczęściej w bitcoinach, które zapewniają anonimowość odbiorcy wpłaty, jest szansa na otrzymanie klucza deszyfrującego. Jednak tylko szansa, gdyż wpłata, dokonana nawet przed upływem wyznaczonego okresu, nie gwarantuje odblokowania danych.

Wykradanie danych osobowych – informacje o nazwie użytkownika, haśle dostępowym do serwisu sieciowego, a także powiązanych z tymi danymi, numerem konta czy adresem zamieszkania, od strony dostawcy usług przechowywane są teoretycznie w maksymalnie zabezpieczonej formie. Jednakże coraz częściej dochodzi do przejęcia takich baz danych przez cyberprzestępców.

Skrócone adresy – kolejna forma ułatwienia życia w bogatym w treści internecie, którą chętnie wykorzystują przestępcy. Adresy stanowiące skróconą alternatywę dla długich oryginalnych adresów, są łatwiejsze do zapamiętania, zajmują mniej miejsca w korespondencji. Zarazem jednak nie wskazują jednoznacznie, dokąd prowadzą, a często kierują do szkodliwej witryny.

Literówki w adresach WWW – wpisując szybko adres strony na klawiaturze nietrudno o pomyłkę, przestawienie liter lub zapomnienie o wpisaniu danego znaku. I choć szanujący się operatorzy witryn sieciowych dbają o rejestrację podobnie brzmiących adresów, nie jest to regułą. Zresztą liczba alternatyw jest tak duża, że trudno przewidzieć jak pomyli się internauta. Otworzenie witryny o podobnie brzmiącej nazwie czasem prowadzi do nic nieznaczącej strony z reklamami, ale czasem może kompletnie zablokować komputer.

Otwarte sieci Wi-Fi – niebezpieczne są na dwa sposoby. W pierwszym przypadku dotyczy to konfigurowanych przez nas domowych sieci, które nie są w żaden sposób zabezpieczone i dają dostęp niepowołanym osobom nie tylko do internetu, ale także do naszych danych. Drugi scenariusz to korzystanie przez nas z otwartych sieci Wi-Fi, o których kompletnie nic nie wiemy. Choć tworzenie takich sieci ma służyć ułatwieniu dostępu do internetu, często taka droga na skróty może by opłakana w skutkach, gdyż kompletnie nie wiemy, kto kontroluje przepływ danych przez taki punkt dostępowy.

Ataki ukierunkowane – jest to ogólne określenie ataku, który wykorzystuje ludzkie przyzwyczajenia i podatność na błędy w pozornie trywialnych sytuacjach. Cybeprzestępcy mogą tak spreparować szkodniki komputerowe, by zmaksymalizować szanse ich uruchomienia. Istotna w tym przypadku jest bardziej znajomość atakowanego i socjotechnika niż wyrafinowanie zastosowanego oprogramowania.

Niezaktualizowane oprogramowanie – wysoki stopień skomplikowania oprogramowania instalowanego na komputerach i innych urządzeniach sprawia, że łatwiej o zaistnienie słabych punktów, czyli dziur. Jeśli nie zostaną one usunięte, na przykład poprzez aktualizację lub nową wersję programu, mogą być wykorzystane przez cyberprzestępców. Dotyczy to nie tylko systemu operacyjnego, ale również wszelkich aplikacji użytkowych, a przede wszystkim pakietów zabezpieczających.

Nadmierna wiara w odporność zagrożenia – ostatnie z niebezpieczeństw, jakie na nas czyhają, ma swoje źródło w tkwiącej w niejednym internaucie arogancji. Przekonaniu, że doskonale potrafi on sobie poradzić z każdym zagrożeniem. W praktyce często taki człowiek nie zdaje sobie sprawy z różnorodności technik cyberprzestępczych. Jego wiara we własne umiejętności sprawia, że ignoruje rzeczywiste sygnały o zagrożeniu, przedkładając znaczenie innych mało istotnych.

Źródło: DBI https://www.saferinternet.pl/